Summary

Qu’est-ce que c’est ?

Un test d’intrusion interne, ou “pentest interne”, est approche proactive qui a pour objectif d’évaluer la sécurité d’un réseau, d’un système ou d’une application situé sur l’infrastructure interne de l’entreprise, contrairement aux tests d’intrusion externes qui simulent des attaques sur l’infrastructure externe (accessible depuis Internet), les pentests internes se concentrent sur les menaces potentielles une fois que l’attaquant a un accès à l’intérieur de l’organisation.

Le pentest interne simule les actions qu’un attaquant interne ou un utilisateur malveillant pourrait entreprendre pour compromettre les ressources internes de l’entreprise.

L’objectif principal est d’identifier les faiblesses de sécurité avant qu’elles ne soient exploitées par des acteurs malveillants, réduisant ainsi les risques de violation de données et de perturbations opérationnelles.

Pourquoi le pentest interne est-il important ?

Dans la plupart des entreprise, c’est un réseau utilisant Active Directory qui est en place.

C’est un outil très puissant et pratique que beaucoup d’entreprises utilisent quotidiennement dans la gestion de leur réseau interne, ce qui en fait une cible de choix pour les attaquants.

Le pentest interne est celui qui coûte le plus, qui est le plus compliqué et qui prend le plus de ressources. Mais c’est aussi celui qui ressort très souvent le plus de vulnérabilités internes en entreprise.

Un attaquant qui a un accès direct au cœur du réseau d’entreprise est la menace la plus grande à laquelle faire face. Un réseau d’entreprise doit être mature et avoir des moyens de protection face à cette menace (SOC, EDR, AV…)

Les vulnérabilités peuvent être des mauvaises configurations, des serveurs ou logiciels dont la version est obsolète ou même des données accessibles en libre accès directement depuis le réseau interne.

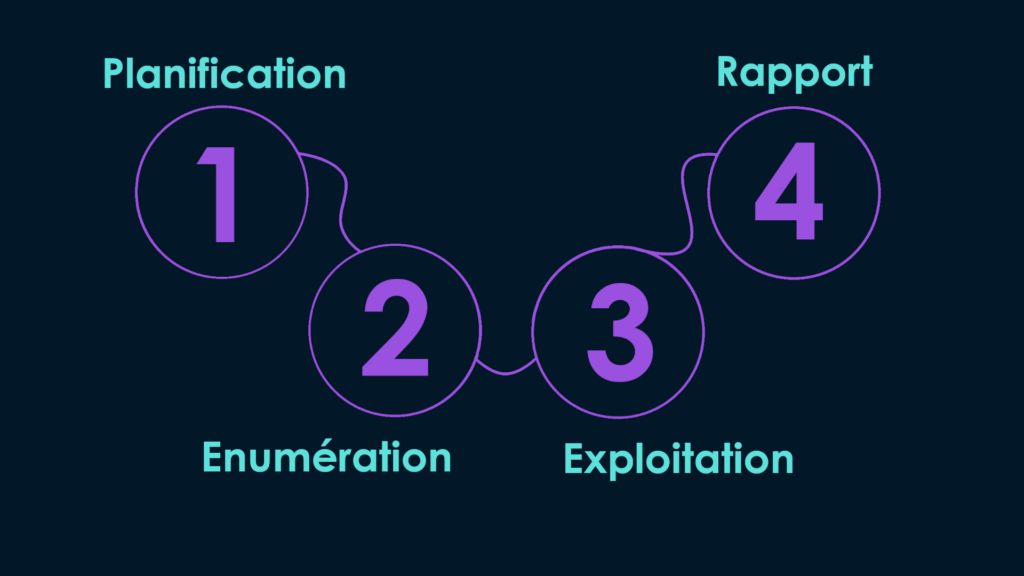

Méthodologie d’un pentest interne

Un test d’intrusion sur une infrastructure interne se base sur les différentes étapes indiquées ci-dessous :

La toute première phase est la planification. Il s’agit de comprendre la demande du client afin de répondre le mieux à son besoin, définir le périmètre de test, répondre aux interrogations et définir le type de pentest (white, grey ou black box).

Commence alors la partie technique pendant laquelle le consultant va construire une vue détaillée de l’infrastructure interne afin de récolter le plus d’information possible pour la suite du test. Cela dépend grandement du type de pentest défini au préalable.

La phase d’exploitation est généralement la plus longue. Elle consiste à suivre une méthodologie précise afin d’identifier et d’exploiter les vulnérabilités. Le temps nécessaire pour réaliser le test complet d’une infrastructure interne dépend du temps alloué au projet et de la maturité du réseau en place.

Nous tenons absolument à fournir une prestation de qualité.

La dernière phase est celle du livrable. A la fin du pentest, un livrable sous forme de rapport détaillé comportant toutes les vulnérabilités identifiées pendant la durée du test, les points forts et faibles de votre infrastructure interne ainsi que des recommandations pour remédier aux failles découvertes. Il vous permet d’obtenir une vue d’ensemble afin de sécuriser et améliorer le niveau global de votre infrastructure.

Un “retest” peut également être envisagé plusieurs mois après le premier audit pour vérifier que les recommandations ont bien été mises en place.

Dans la grande majorité des cas, un pentest interne prend la formation suivante :

Le consultant dispose d’un accès initial au sein du réseau d’entreprise via une machine faisant partie du réseau avec les droits d’un utilisateur lambda et on doit effectuer le pentest depuis ce point d’entrée.

Les ressources employées par la personne effectuant le pentest sont bien plus importantes et une connaissance approfondie d’Active Directory et des systèmes est nécessaire.

Le test d’intrusion interne peut s’avérer risqué dans certains cas si jamais la personne qui réalise la prestation ne fait pas attention aux points critiques du réseau. En effet, certains exploits et attaques peuvent rendre inaccessible certaines ressources internes.

C’est pour cela que Synoslabs demande toujours au client l’accord préalable lors de l’identification d’une potentielle faille avant d’effectuer une action risquée qui pourrait perturber le fonctionnement normal du réseau interne.

Nous tenons à absolument fournir un service de qualité. De ce fait, tous les tests qui utilisent des outils automatisés sont vérifiés manuellement pour valider les informations remontées.

Les missions confiées à Synoslabs sont entièrement traitées par nous même. Aucune sous-traitance n’est effectuée.

Vous souhaitez en savoir plus ou demander un devis gratuit ?