Summary

Qu’est-ce que c’est ?

Le test d’intrusion externe, ou “pentest externe”, vise à évaluer la sécurité de l’infrastructure informatique externe. L’objectif principal est d’identifier et de corriger les vulnérabilités qui pourraient être exploitées par des acteurs malveillants cherchant à accéder aux ressources de l’organisation.

C’est l’opposé d’un test d’intrusion interne, qui simule des attaques sur l’infrastructure interne de l’entreprise. Les pentests externes se concentrent donc sur les menaces potentielles et vulnérabilités de l’infrastructure accessibles depuis Internet.

Attention, il ne s’agit pas d’un pentest web. Le but ici est d’identifier les menaces et vulnérabilités sur l’infrastructure externe, comportant souvent plusieurs serveurs (pare-feu, serveur mail, serveur web, point d’entrée VPN) afin d’avoir une vue globale.

Pourquoi le pentest externe est-il important ?

Un test d’intrusion externe est pertinent quand l’entreprise dispose d’une surface d’attaque élevée dû au grand nombre de serveurs exposés directement sur Internet.

Effectuer un pentest externe permet de soulever les points suivants :

• Identification des services externes : Le pentest externe cherche à découvrir les vulnérabilités potentielles accessibles depuis l’extérieur du réseau. Si une organisation expose des services directement sur Internet (par exemple, des serveurs de messagerie, des serveurs FTP, etc.), un pentest externe évalue leur sécurité pour éviter les expositions involontaires.

• Évaluation de la résistance aux attaques provenant d’Internet : Il évalue la capacité d’un système à résister à des attaques externes telles que les scans de ports, les attaques par force brute, les tentatives d’intrusion par injection de code, etc.

• Identification des points d’entrée potentiels : Il cherche à identifier les points d’entrée qui pourraient être exploités par des attaquants externes, que ce soit à travers des interfaces web, des services exposés, des ports ouverts, etc.

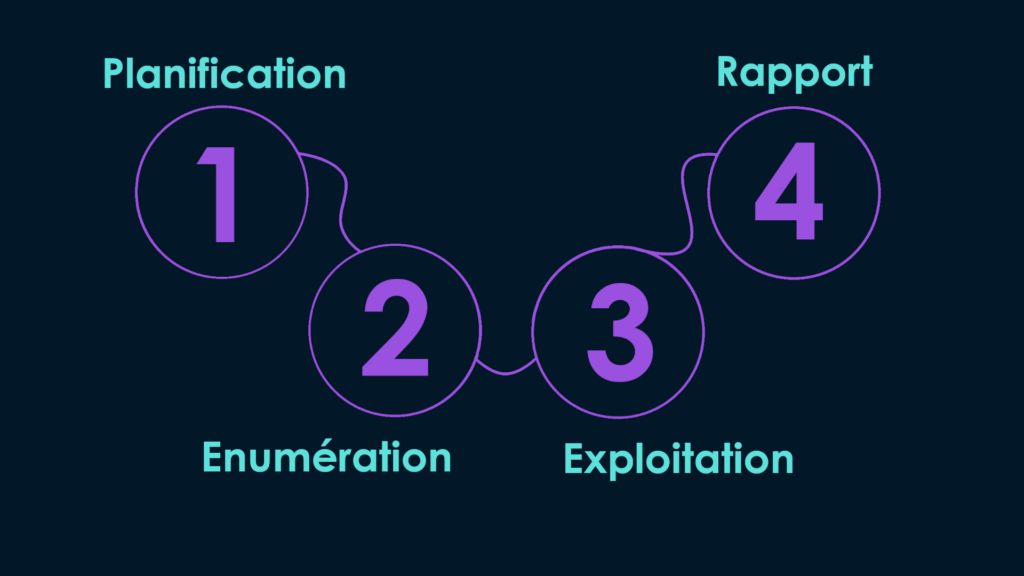

Méthodologie d’un pentest externe

Un test d’intrusion sur une infrastructure externe se base sur les différentes étapes indiquées ci-dessous :

La toute première phase est la planification. Il s’agit de comprendre la demande du client afin de répondre le mieux à son besoin, définir le périmètre de test, répondre aux interrogations et définir le type de pentest (white, grey ou black box).

Commence alors la partie technique pendant laquelle le consultant va construire une vue détaillée de l’infrastructure externe afin de récolter le plus d’information possible pour la suite du test. Cela dépend grandement du type de pentest défini au préalable.

La phase d’exploitation est généralement la plus longue. Elle consiste à suivre une méthodologie précise afin d’identifier et d’exploiter les vulnérabilités. Le temps nécessaire pour réaliser le test complet d’une infrastructure externe dépend du temps alloué au projet et de la maturité du réseau en place.

La dernière phase est celle du livrable. A la fin du pentest, un livrable sous forme de rapport détaillé comportant toutes les vulnérabilités identifiées pendant la durée du test, les points forts et faibles de votre infrastructure interne ainsi que des recommandations pour remédier aux failles découvertes. Il vous permet d’obtenir une vue d’ensemble afin de sécuriser et améliorer le niveau global de votre infrastructure.

Un “retest” peut également être envisagé plusieurs mois après le premier audit pour vérifier que les recommandations ont bien été mises en place.

En réalisant un pentest externe, les organisations peuvent obtenir une évaluation objective de leur surface d’attaque depuis l’extérieur et peuvent ainsi prendre des mesures proactives pour renforcer leur sécurité. Cela inclut la correction des vulnérabilités identifiées, la mise en œuvre de mesures de sécurité supplémentaires, et l’amélioration globale de la posture de sécurité pour résister aux menaces externes.

Vous souhaitez en savoir plus ou demander un devis gratuit ?